SAMORZĄDOWY PORTAL EDUKACYJNY

O CYBERBEZPIECZEŃSTWIE

Gmina Nekla

Aktualności

UDANY ATAK HAKERSKI NA ZAKŁAD BUDYNKÓW MIEJSKICH W CIESZYNIE

2025-10-14 15:24:23 Autor: Witold Bzdęga

W poniedziałek 6 października hakerzy zaatakowali Zakład Budynków Miejskich w Cieszynie i całkowicie zablokowali serwery. Instytucja miejska straciła kontrolę nad swoją wewnętrzną bazą danych. Atak pokazał, jak łatwo można sparaliżować pracę publicznej jednostki. Kto będzie ponosił odpowiedzialność i jakie będą kary? Warto o tym pomyśleć przed incydentem i zabezpieczyć infrastrukturę krytyczną.

Źródło: Gemini

Hakerzy użyli złośliwego programu typu ransomware. To oprogramowanie, które szyfruje i blokuje pliki na komputerach i serwerach. Nie ma pewności, czy skopiowali dane, ale istnieje takie ryzyko. Mogli uzyskać dostęp do imion, nazwisk, adresów, numerów telefonów i e-maili. Czy administratorzy danych w jednostkach samorządu terytorialnego są gotowi na takie incydenty? Niech to zdarzenie będzie refleksją, którą przekujemy w bezpieczeństwo innych JST. Zachęcam do analizy ryzyka i aktualizacji polityki bezpieczeństwa informacji oraz instrukcji zarządzania systemem teleinformatycznym.

W przeciwieństwie do ostatniego ataku na Łotwę, tutaj chodziło o coś więcej niż tylko o zablokowanie strony. Tu zagrożone są pieniądze i tożsamość klientów ZBM. Jeśli przestępcy znają PESEL, mogą wziąć kredyt pozabankowy. Mogą też podszyć się pod klienta i podpisać umowę cywilną, na przykład najmu. Pomyśl jako pracownik administracji, ile od ciebie zależy. Musisz zrozumieć, że to ty jesteś pierwszą i najważniejszą barierą przed atakiem. Jeden nierozważny klik pozwala hakerom na dostęp do całej bazy danych instytucji. Bierz udział w szkoleniach i pilnuj procedur.

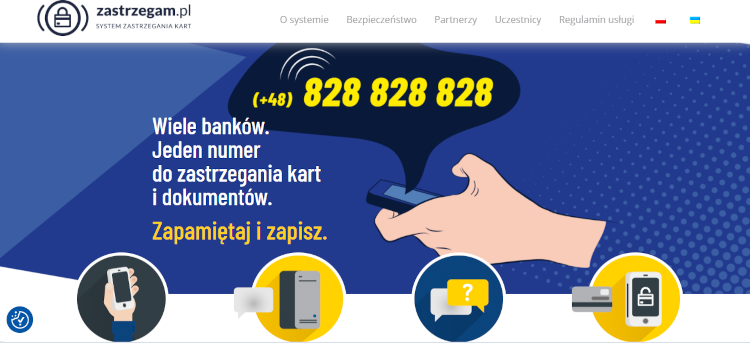

Osoby poszkodowane powinny działać natychmiast, aby ochronić się przed oszustwem. Po pierwsze, należy założyć konto w systemie informacji kredytowej. Dzięki temu natychmiast dostaniesz powiadomienie, gdy ktoś będzie chciał wziąć na ciebie pożyczkę. Po drugie, zachowaj szczególną ostrożność przy odbieraniu telefonów i e-maili od nieznajomych. Nie podawaj żadnych danych. Ignoruj wiadomości, które proszą o pilne wykonanie mikroprzelewu lub kliknięcie w link. Twoja czujność to najlepsza zapora. Zmień hasła do kluczowych cyber usług.

Źródła:

- cieszyn.news; Atak hakerski na bazę danych ZBM. Mogą zostać wykorzystane do dokonania przestępstw

- rmf24.pl; Hakerzy zaatakowali zakład w Cieszynie. Serwer zablokowany

AI ACT- Niniejszy tekst i/lub grafika zostały wygenerowane lub poprawione przy użyciu narzędzi SI.

ŁOTEWSKIE INSTYTUCJE PUBLICZNE ZAATAKOWANE PRZEZ HAKERÓW

2025-10-07 15:14:00 Autor: Witold Bzdęga

W czwartek 2.10.2025 r. hakerzy uderzyli w serwery łotewskich instytucji. Sparaliżowali strony internetowe telewizji, kilku ministerstw oraz urzędu premiera. Przez ponad godzinę obywatele nie mogli korzystać z ważnych, publicznych usług. Atak miał tylko jeden cel: zablokować dostęp. Hakerzy nie ukradli żadnych poufnych danych. Tego typu incydenty bezpieczeństwa zachęcają kolejne grupy do podejmowania działań na szkodę instytucji publicznych w innych krajach. Czy kolejny atak będzie wycelowany w polską infrastrukturę?

Źródło: Gemini

Włamywacze zastosowali metodę, którą nazywamy DDoS. Wyobraź sobie, że tysiące ludzi jednocześnie próbuje wejść do jednych drzwi urzędu. Robi się tłok. Drzwi się blokują. Podobnie działa serwer. Przeładowany ogromną liczbą zapytań po prostu przestaje działać. Szefowa łotewskiego zespołu cybernetycznego powiedziała jasno: utrudnienie dostępu to jedyny cel hakerów. Twoje dane były bezpieczne.

Ten incydent to element większej wojny hybrydowej. Eksperci mówią, że ataki te są częścią działań prowadzonych przez grupy wspierane przez Rosję i Białoruś. Mają siać panikę i podważyć nasze zaufanie do państwa. Hakerzy uderzają, ponieważ Łotwa zdecydowanie wspiera walkę Ukrainy o wolność. Musisz zrozumieć, że twoja praca w administracji jest na pierwszej linii tego cyberkonfliktu.

Jak możesz się bronić? Po pierwsze, aktualizuj systemy. Jeśli widzisz komunikat o nowej wersji programu, zainstaluj ją bez zbędnej zwłoki. Stary program jest dla włamywacza jak otwarte drzwi do twojego biura. Po drugie, używaj silnych haseł. Twoje hasło musi mieć co najmniej 12 znaków. Używaj małych i wielkich liter, cyfr oraz symboli. Niech hasło "Lato2025!" zmieni się w coś trudniejszego do złamania, na przykład "J0wiszMaszWielkiOg0n!".

Instytucje wydają miliony na obronę serwerów. Cała ta obrona upada, gdy jeden pracownik popełni błąd. Na przykład, klikniesz w fałszywy link z wiadomości mailowej. Ten jeden mały błąd pozwala hakerom przejąć kontrolę nad twoim komputerem, który może stanowić wrota do dalszego ataku na infrastrukturę krytyczną twojej organizacji. Drugi scenariusz to tak zwane zombie, sprzęt staje się częścią armii komputerów zarządzanych przez hakerów bez twojej wiedzy. Twój służbowy komputer może zostać wykorzystany do kolejnego ataku DDoS na inną instytucję. Bądź świadomy każdej wiadomości, którą otwierasz. Działaj czujnie. Bezpieczeństwo organizacji, w której pracujesz zaczyna się od twojego pulpitu i poczty e-mail.

Źródła

- Polska Agencja Prasowa — „Łotwa ma problemy z hakerami. Atak na serwery instytucji publicznych”

AI ACT- Niniejszy tekst i/lub grafika zostały wygenerowane lub poprawione przy użyciu narzędzi SI.

UWAGA NA HAKERÓW – KRADNĄ PROFILE WHATSAPP

2025-09-18 13:30:01 Autor: Witold Bzdęga

Pomysłowość cyberprzestępców jest nieograniczona. Nowa metoda przejmowania kont w aplikacji WhatsApp jest bardzo prosta i skuteczna. Skutkuje dodaniem zsynchronizowanego wystąpienia profilu WhatsApp na kolejnym urządzeniu i może być początkiem do znacznie większego planu dezinformacji na szeroką skalę. Sprawdź czy i ty nie dałeś się złapać.

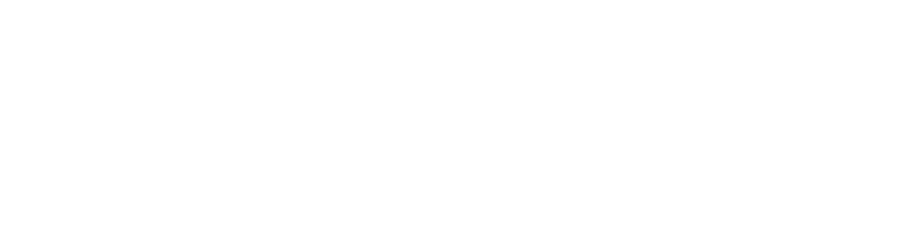

Źródło: Widok zablokowanej strony przez CERT.PL

Jak działa mechanizm przejmowania profili? Z konta znajomego dostajemy wiadomości z prośbą o zagłosowanie na dziecko w konkursie fotograficznym lub artystycznym. Ta socjotechnika nie wzbudza podejrzeń, nie dotyczy pieniędzy, opiera się na wywołaniu potrzeby pomocy drugiej osobie. A skoro nic nas nie kosztuje, to czemu nie pomóc koledze. Po kliknięciu w link otwiera się strona, która prosi o numer telefonu. Jest to dla nas zrozumiały mechanizm weryfikacji głosujących. Nie proszą nas o żaden blik czy hasło. W tym momencie wchodzimy w niebezpieczną fazę ataku. Gdy pojawi się komunikat „W celu weryfikacji połącz urządzenia”, warto się zastanowić, co to oznacza. Po kliknięciu powstaje zsynchronizowane wystąpienie profilu WhatsApp na kolejnym urządzeniu. Hakerzy uzyskują pełen dostęp do profilu ofiary, mają możliwość czytania i wysyłania wiadomości do wszystkich kontaktów. W taki sposób mogą budować zaufanie u kolejnych użytkowników do dalszej ekspansji.

Twoją czujność powinien zwróć komunikat od osoby, z którą dawano nie rozmawiałeś. Jeśli dostaniesz podobną wiadomość bez wcześniejszej rozmowy, sam odpytaj znajomego o szczegóły. Najbezpieczniej za pomocą innego kału komunikacyjnego. Takie postepowanie skutecznie ochroni Cię przed utratą konta na WhatApp. Sprawdź wiarygodność strony z konkursem. Jeśli nie jesteś pewny, nie podawaj numerów telefonu, haseł, kodów pin i tym podobnych. Nie zgadzaj się na „łączenie urządzeń” i nie instaluj dodatkowego oprogramowania, jeśli nie wiesz do czego służy. Aktualizuj systemy operacyjne w urządzeniach, korzystaj z oprogramowania antywirusowego, włącz weryfikacje dwuetapową, regularnie sprawdzaj aktywne sesje w ustawieniach aplikacji.

Co zrobić jeśli stwierdzisz naruszenie? Podejmij natychmiastowa reakcję, wyloguj się ze wszystkich kont. Zmień hasła, do WhatApp, poczty e-mail, kont bakowych i innych ważnych profili, które budują twoją cybertożsamość. Powiadom wszystkich znajomych o przejęciu konta, prosząc o zachowanie ostrożności i zgłaszanie podejrzanych wiadomości.

Jeśli doszło do poważnych skutków, należy zgłosić taki incydent do Centrum Cyberbezpieczeństwa CERT.pl, na policję oraz WhatsApp przez oficjalne kanały wsparcia. Dzięki takim zgłoszeniom niebezpieczne witryny są blokowane. Strona wykorzystywana w przytoczonej metodzie z fałszywym głosowaniem została skutecznie zneutralizowana i oznaczona (Rys.1). Niestety hakerzy w kilka chwil tworzą nowe portale na innych serwerach i kontynuują bezprawny proceder.

Źródła:

UODO WKRACZA NA NOWE TORY

2025-09-08 13:28:00 Autor: Witold Bzdęga

UODO wkracza w nowy obszar, przejmuje nowe kompetencje wynikające z nowego rozporządzenia Data Governance Act (DGA). Nowe przepisy mają na celu stworzenie zaufanej infrastruktury wymiany danych oraz ułatwienie powtórnego wykorzystywania danych chronionych w sektorze publicznym. Ma to na celu zwiększenie dostępności danych przy zachowaniu bezpieczeństwa, poufności i zgodności z prawem, dzięki temu przyspieszy rozwój innowacji w europejskiej gospodarce opartej na danych. Zostanie utworzona nowa struktura – Europejska Rada ds. Innowacji w zakresie Danych – której zadaniem będzie m.in. doradzanie Komisji i wspieranie jej w zwiększaniu interoperacyjności usług pośrednictwa w zakresie danych oraz wydawanie wytycznych dotyczących sposobów ułatwiania rozwoju przestrzeni danych. Implementacja przepisów (DGA) sprawia, że UODO będzie zajmować się również danymi nieosobowymi, co stanowi istotną zmianę w dotychczasowej misji instytucji.

Źródło: Strona UODO

W tym celu powołano wyspecjalizowaną komórkę organizacyjną, której zadaniem będzie nadzorowanie procesów związanych z pośrednictwem danych oraz wspieranie idei altruizmu danych. Jak podkreślił prezes UODO, Mirosław Wróblewski, podczas panelu „Rynek zarządzania danymi w Polsce – wyzwania regulacyjne i możliwości rozwoju w perspektywie Data Governance Act” na XXXIV Forum Ekonomicznym w Karpaczu, wzrost podaży danych to szansa na stymulowanie i wspieranie gospodarki w dziedzinie innowacji opartej na informacji. UODO rozpoczął już działania informacyjno-edukacyjne, organizując m.in. pierwsze webinarium poświęcone tej tematyce, a w planach jest konferencja o charakterze naukowym.

Źródła:

- UODO [@UODOgov_pl], Treść posta, X

- Portal CyberPOLICY„Zatwierdzenie Aktu w sprawie zarządzania danymi (Data Governance Act)”

AI ACT- Niniejszy tekst i/lub grafika zostały wygenerowane lub poprawione przy użyciu narzędzi SI.

NOWA FUNKCJA W APLIKACJI MOBYWATEL - mSTŁUCZKA

2025-09-04 13:08:45 Autor: Witold Bzdęga

Ministerstwo Cyfryzacji wprowadziło do aplikacji mObywatel nową funkcje ważną dla kierowców. Od 1 września 2025 r. działa nowa usługa mStłuczka. W kryzysowej sytuacji, z pomocą przychodzi aplikacja mObywatel, w której intuicyjnie zgłosisz kolizję drogową. Od teraz nie musisz wypełniać papierowych formularzy. Spisanie wspólnego oświadczenia o zdarzeniu drogowym jest prostsze, bo aplikacja pomaga przejść przez cały proces.

Od teraz w razie kolizji jako kierowcy:

- możecie zapomnieć o formularzach i długopisie – oświadczenie wygodnie spiszecie w mObywatelu,

- macie też pewność, że jest ono kompletne, a dane w nim zawarte są aktualne i bez błędów – automatyczne pobieranie danych z państwowych rejestrów wyklucza ryzyko pomyłek.

- Osoba poszkodowana ma też możliwość natychmiastowego zgłoszenia szkody do ubezpieczyciela – proces ten jest prosty i odbywa się w aplikacji.

Znajdziesz tą funkcję w zakładce „Usługi”, w kategorii „Kierowcy i pojazdy”- tam możesz rozpocząć proces spisania nowego oświadczenia o zdarzeniu drogowym.

Źródło: Strona mObywatel

Usługa ta pozwala nie tylko na spisanie nowego oświadczenia, ale daje też dostęp do spisanych już dokumentów – pojawią się one wtedy na ekranie głównym mStłuczki.

Oświadczenie o zdarzeniu drogowym w mStłuczce spiszecie, jeśli:

- macie aplikację mObywatel,

- kolizja dotyczy dwóch pojazdów zarejestrowanych w Polsce,

- ustalicie między sobą, kto jest sprawcą kolizji.

Gdy któraś ze stron nie ma aplikacji mObywatel, należy spisać tradycyjne oświadczenie.

Jak odbywa się wymiana informacji między uczestnikami zdarzenia, którzy korzystają z usługi mStłuczka? Szybko, łatwo i bezpiecznie poprzez:

- zeskanowanie kodu QR,

- przekazanie kodu numerycznego.

Źródła:

- Strona mObywatel: "mStłuczka już w aplikacji"

AI ACT- Niniejszy tekst i/lub grafika zostały wygenerowane lub poprawione przy użyciu narzędzi SI.

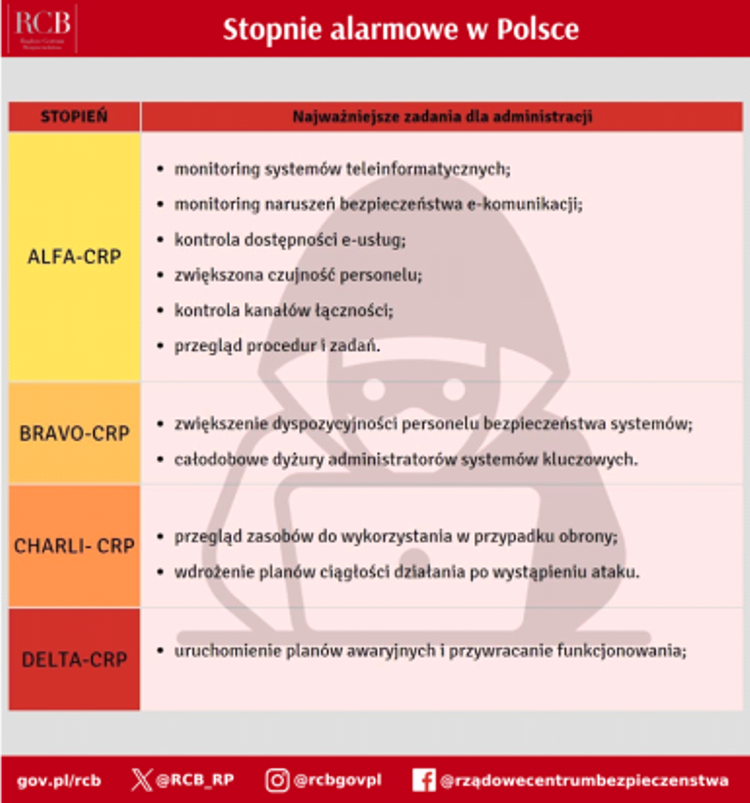

STOPNIE ALARMOWE BRAVO ORAZ BRAVO-CRP OBOWIĄZUJĄ DO 31 LISTOPADA

2025-09-01 12:59:00 Autor: Witold Bzdęga

Przypominamy o realnym i ciągle narastającym zagrożeniu cybernetycznych ataków hararejskich na instytucje realizujące zadania publiczne W kwietniu 2025 roku Najwyższa Izba Kontroli opublikowała raport, który ujawnia, że aż 71% urzędów gmin i starostw powiatowych nie było przygotowanych na zapewnienie ciągłości działania systemów informatycznych w sytuacjach kryzysowych, takich jak ataki hakerskie.

Źródło:Strona Gov.pl

Prezes Rady Ministrów na podstawie art. 16 ust. 1 pkt 1 ustawy z dnia 10 czerwca 2016 roku o działaniach antyterrorystycznych (Dz. U. z 2025 r. poz. 194) podpisał Zarządzenia:

- nr 43 z dnia 28 sierpnia 2025 roku w sprawie wprowadzenia drugiego stopnia alarmowego (2. stopień BRAVO) na całym terytorium Rzeczypospolitej Polskiej,

- nr 44 z dnia 28 sierpnia 2025 roku w sprawie wprowadzenia drugiego stopnia alarmowego CRP (2. stopień BRAVO-CRP) na całym terytorium Rzeczypospolitej Polskiej,

- nr 45 z dnia 28 sierpnia 2025 roku w sprawie wprowadzenia drugiego stopnia alarmowego (2. stopień BRAVO) wobec polskiej infrastruktury energetycznej mieszczącej się poza granicami Rzeczypospolitej Polskiej.

ZARZĄDZENIA OBOWIĄZUJĄ OD DNIA 1 WRZEŚNIA 2025 ROKU OD GODZ. 00:00, DO DNIA 30 LISTOPADA 2025 ROKU DO GODZ. 23:59.

ALFA-CRP oznacza, że należy wykonać następujące zadania:

- wprowadzić wzmożone monitorowanie stanu bezpieczeństwa systemów teleinformatycznych organów administracji publicznej lub systemów teleinformatycznych wchodzących w skład infrastruktury krytycznej w szczególności wykorzystując zalecenia szefa Agencji Bezpieczeństwa Wewnętrznego lub komórek odpowiedzialnych za system reagowania zgodnie z właściwością oraz:

- monitorować i weryfikować, czy nie doszło do naruszenia bezpieczeństwa komunikacji elektronicznej,

- sprawdzać dostępność usług elektronicznych,

- dokonywać, w razie potrzeby, zmian w dostępie do systemów;

- poinformować personel instytucji o konieczności zachowania zwiększonej czujności w stosunku do stanów odbiegających od normy, w szczególności personel odpowiedzialny za bezpieczeństwo systemów;

- sprawdzić kanały łączności z innymi, właściwymi dla rodzaju stopnia alarmowego CRP, podmiotami biorącymi udział w reagowaniu kryzysowym, dokonać weryfikacji ustanowionych punktów kontaktowych z zespołami reagowania na incydenty bezpieczeństwa teleinformatycznego właściwymi dla rodzaju działania organizacji oraz ministrem właściwym do spraw informatyzacji;

- dokonać przeglądu stosowanych procedur oraz zadań związanych z wprowadzeniem stopni alarmowych CRP, w szczególności dokonać weryfikacji posiadanej kopii zapasowej systemów w stosunku do systemów teleinformatycznych wchodzących w skład infrastruktury krytycznej oraz systemów kluczowych dla funkcjonowania organizacji oraz weryfikacji czasu wymaganego na przywrócenie poprawności funkcjonowania systemu;

- sprawdzić aktualny stan bezpieczeństwa systemów i ocenić wpływ zagrożenia na bezpieczeństwo teleinformatyczne na podstawie bieżących informacji i prognoz wydarzeń;

- informować na bieżąco o efektach przeprowadzanych działań zespoły reagowania na incydenty bezpieczeństwa teleinformatycznego właściwe dla rodzaju działania organizacji oraz współdziałające centra zarządzania kryzysowego, a także ministra właściwego do spraw informatyzacji.

BRAVO-CRP oznacza, że należy wykonać zadania wymienione dla pierwszego stopnia alarmowego CRP oraz kontynuować lub sprawdzić wykonanie tych zadań, jeżeli wcześniej był wprowadzony stopień ALFA-CRP. Ponadto należy:

- zapewnić dostępność w trybie alarmowym personelu odpowiedzialnego za bezpieczeństwo systemów;

- wprowadzić całodobowe dyżury administratorów systemów kluczowych dla funkcjonowania organizacji oraz personelu uprawnionego do podejmowania decyzji w sprawach bezpieczeństwa systemów teleinformatycznych.

Czy w twojej jednostce realizuje się powyższe zadania?

Źródła:

AI ACT- Niniejszy tekst i/lub grafika zostały wygenerowane lub poprawione przy użyciu narzędzi SI.

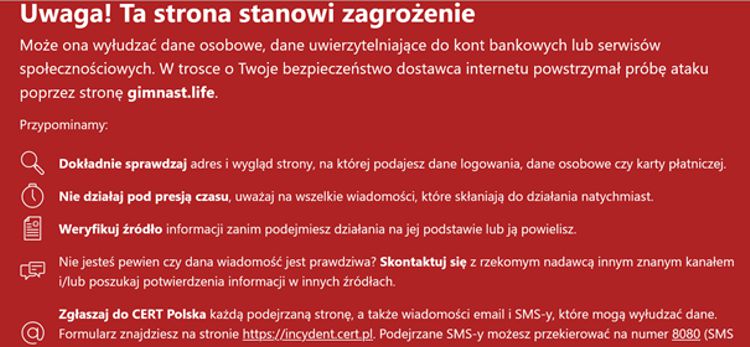

NARZĘDZIE DO ANALIZY KONT UŻYTKOWNIKÓW WINDOWS

2025-08-28 10:42:00 Autor: Witold Bzdęga

Mając na uwadze rosnące zagrożenia cybernetyczne, jednym z kluczowych elementów ochrony infrastruktury IT jest regularna kontrola kont użytkowników. Szczegółowy opis tego wymagania zawarty jest w ISO/IEC 27001, NIST SP 800-53, RODO (GDPR), CIS Controls. Fałszywe konta lokalne lub domenowe utworzone przez hakerów mogą stanowić furtkę do dalszych ataków, eskalacji uprawnień i kradzieży danych. Dlatego cykliczne audyty kont są nie tylko dobrą praktyką, ale wręcz koniecznością. W połączeniu z odpowiednimi narzędziami, politykami i świadomością zagrożeń, pozwalają wykryć nieautoryzowane działania zanim dojdzie do poważnego incydentu. Warto wdrożyć procedury audytowe jako część codziennej administracji systemami Windows i Active Directory.

Źródło: opracowanie własne.

Aby sprawdzić konta lokalne w systemie Windows naciśnij przycisk Windows +R a następnie wpisz polecenie netplwiz. Natomiast do administracji użytkownikami i obiektami w Active Directory używa się narzędzi takich jak "Użytkownicy i komputery usługi Active Directory".

Kilka dobrych praktyk:

1. Regularne sprawdzaj konta

- Przeglądaj listę kont lokalnych i domenowych co najmniej raz w miesiącu.

- Weryfikuj, czy konta są zgodne z polityką firmy (np. brak kont bez właściciela).

- Usuwaj konta tymczasowe/testowe po zakończeniu ich użycia.

2. Monitoruj logi systemowe

- Włącz audytowanie zdarzeń związanych z tworzeniem kont i grup.

- Używaj narzędzi takich jak Event Viewer, PowerShell, Sysmon, SIEM (np. Splunk, Sentinel).

3. Wyszukuj podejrzane zdarzenia

- Identyfikatory zdarzeń w logach:

|

Tworzenie konta użytkownika |

Nowe konto lokalne lub domenowe |

4720 |

|

Tworzenie grupy |

Utworzenie nowej grupy zabezpieczeń |

4731 |

|

Dodanie użytkownika do grupy |

Potencjalna eskalacja uprawnień |

4732 |

|

Zmiana typu konta |

np. z użytkownika na administratora |

4728, 4729 |

|

Logowanie interaktywne |

Może wskazywać na użycie nowego konta |

4624 |

|

Próba logowania nieudana |

Może wskazywać na brute-force |

4625 |

4. Sprawdzaj, które konta są uprzywilejowane

- Sprawdzaj członkostwo w grupach takich jak:

- Domain Admins

- Enterprise Admins

- Administrators

- Używaj zasady PoLP (Principle of Least Privilege) – tylko niezbędne uprawnienia.

- Hakerzy często tworzą konta z nazwami przypominającymi konta systemowe (np. Admin1, SupportSvc).

Porównaj listę kont z listą zatwierdzonych użytkowników.

Sprawdź daty utworzenia kont – nietypowe godziny mogą wskazywać na atak.

Monitoruj konta nieaktywne, ale z uprawnieniami.

NARZĘDZIE DO ANALIZY POŁĄCZEN W SYSTEMIE WINDOWS

2025-08-21 10:32:00 Autor: Witold Bzdęga

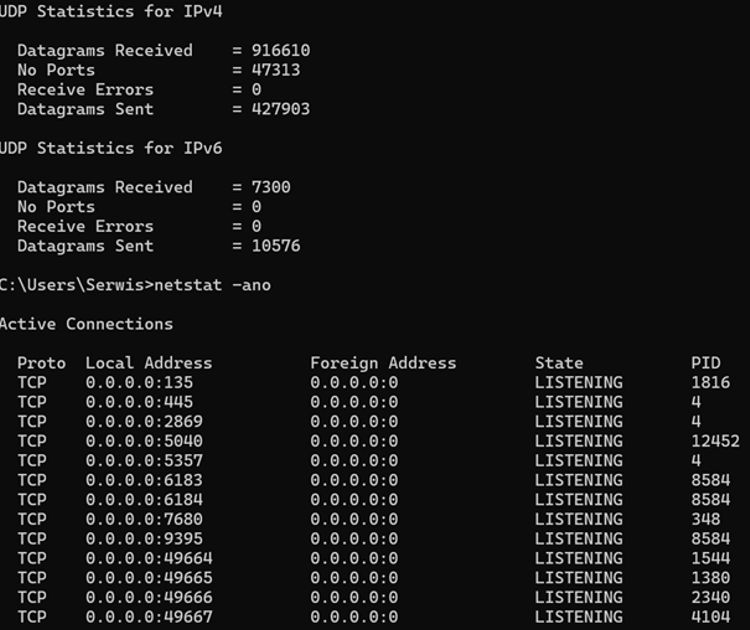

Wyobraź sobie, że pracujesz w urzędzie i nagle komputer zaczyna działać wolniej. W sytuacji kiedy mamy podejrzenie, że w naszym komputerze z systemem Windows dzieje się coś niepożądanego zastanawiamy się jak to sprawdzić. Pierwsze co przychodzi nam do głowy, to uruchomić skanowanie antywirusowe, i to jest dobre działanie. W pewnych przypadkach skaner może pominąć zagrożenia. Dodatkową opcją może być manualna kontrola połączeń sieciowych, jakie nawiązuje nasz system operacyjny. Możemy zrobić to za pomocą linii komend CMD wpisując polecenie netstat, które służy do wyświetlania informacji o połączeniach sieciowych, portach, procesach, statystykach protokołów i tabelach routingu.

Źródło: opracowanie własne.

Powyższa komenda umożliwia sprawdzenie czy nasz komputer nie zawiera obiektów śledzących nas w sieci. Dostępne opcje pozwalają na filtrację i formatowanie wyświetlanych danych:

- -a (wszystkie): Wyświetla wszystkie aktywne gniazda i nasłuchujące porty.

- -n (numeryczne): Wyświetla adresy IP i numery portów w formie numerycznej, zamiast rozwiązywać nazwy hostów i usług.

- -r (routing): Wyświetla tabelę routingu.

- -s (statystyki): Wyświetla szczegółowe statystyki dla poszczególnych protokołów sieciowych (np. IP, TCP, UDP).

- -e (interfejsy): Wyświetla statystyki dotyczące interfejsów sieciowych, takie jak liczba wysłanych i otrzymanych bajtów, pakietów oraz błędy.

- -p <protokół>: Wyświetla tylko połączenia dla określonego protokołu, np. -p TCP.

- -o (PID): (W systemie Windows) Wyświetla identyfikator procesu (PID) powiązanego z każdym połączeniem.

- -f (pełne nazwy DNS): (W systemie Windows) Wyświetla pełne nazwy domenowe dla adresów IP.

- -b (nazwa pliku wykonywalnego): (W systemie Windows) Wyświetla nazwę pliku wykonywalnego procesu, który korzysta z połączenia.

- -g (grupy multicast): (W systemach Linux) Wyświetla informacje o członkostwie w grupach multicast dla protokołów IPv4 i IPv6.

- -i (interfejsy): (W systemach Linux) Wyświetla tabelę wszystkich interfejsów sieciowych

Jeśli nie bardzo potrafimy zinterpretować wyniki, możemy skorzystać z pomocy AI :)

INSTRUKCJA OD CERT POLSKA – JAK ZBUDOWAĆ CSIRT

2025-08-18 10:25:00 Autor: Witold Bzdęga

Czy w samorządzie jest niezbędny wykwalifikowany zespół specjalistów odpowiedzialnych za ciągłe monitorowanie, wykrywanie, analizę i reagowanie na zagrożenia bezpieczeństwa informatycznego typu SOC lub CSIRT? Na to pytanie można odpowiedzieć dopiero po przeprowadzaniu szczegółowej analizy ryzyka. NIS2 nie wymusza w bezpośredni sposób posiadania takiej komórki w JST, ale wymaga wdrażania skutecznych mechanizmów monitorowania, zarządzania ryzykiem i reagowania na incydenty, co sprawia, że SOC jest najefektywniejszym sposobem na spełnienie tych wymogów. Kolejne pytanie brzmi, czy samorząd stać na zbudowanie takiego zespołu samodzielnie czy we współpracy z sąsiednimi gminami, a może z WOKISS? Taki zespół zmniejsza ryzyko przerw w usługach i podnosi poziom bezpieczeństwa danych, dodatkowo buduje profesjonalny wizerunek JST. Wokiss jako wieloletni integrator rozwiązań IT posiada odpowiednią kadrę i doświadczenie w realizacji podobnych projektów.

Źródło: Obraz Gerd Altmann z Pixabay

CERT Polska opublikował rekomendacje dla ustanawiania zespołów CSIRT z myślą o powstawaniu CSIRT-ów sektorowych zgodnie z projektem nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa. Rekomendacje kierowane są przede wszystkim do osób odpowiedzialnych za tworzenie zespołów cyberbezpieczeństwa w podmiotach krajowego systemu cyberbezpieczeństwa. W dokumencie zostały przedstawione praktyczne porady dotyczące organizacji i funkcjonowania zespołów CSIRT. Chodzi o to, by zespoły działały według podobnych zasad i mogły ze sobą współpracować. Jeśli zespół osiągnie podstawowy poziom dojrzałości według standardu ENISA, łatwiej poradzi sobie z incydentami i współpracą z innymi CSIRT-ami.

SCHEMAT IDEOWY CSIRT

- CEL

Zespół CSIRT ma reagować na incydenty związane z bezpieczeństwem komputerowym. Określ, co ma chronić. Na przykład: systemy płatności, dane mieszkańców, dostęp do poczty elektronicznej. Zdefiniuj, jakie podmioty będzie wspierał – czy tylko urząd, czy też szkoły, biblioteki, spółki komunalne itp.. - MANDAT I ZASADY DZIAŁANIA

Określ, co zespół może robić, a czego nie. Spisz to w prostym dokumencie. Pracownicy muszą wiedzieć, kiedy mają reagować, komu raportować i jakie decyzje mogą podejmować samodzielnie. - KADRA

Wystarczą 2–3 osoby, które znają się na sieciach, systemach i potrafią szybko reagować. Zadbaj o ich szkolenia i umiejętność komunikacji. - NARZĘDZIA

System do monitorowania sieci i analizy logów SIEM, EDR, XDR, NAC itp., Kolejny to dobrze działający system inwentaryzacji i monitorowania infrastruktury oraz łatwy w obsłudze system do obsługi zgłoszeń i komunikacji. - PROCESY

Spisz proste scenariusze reagowania. Ustal, kiedy zgłaszasz sprawę wyżej – do kierownictwa, do prawnika, do mediów. - WSPOŁPRACA

Nawiąż kontakt z zespołami CSIRT na poziomie krajowym. Dołącz do spotkań, grup dyskusyjnych, wymieniaj się doświadczeniami. - WIZERUNEK

Publikuj informacje na stronie urzędu. Podaj kontakt, opisz, kiedy i jak można zgłaszać incydenty.

| Rekomendacje zespołu CERT Polska dla ustanawiania zespołów CSIRT |

Źródła:

NOWY PROJEKT „CYFROWY UCZEŃ” – CO MUSISZ WIEDZIEĆ

2025-08-14 09:58:53 Autor: Witold Bzdęga

Rząd opublikował 13 sierpnia 2025 r. projekt rozporządzenia dotyczący nowego programu „Cyfrowy Uczeń”. Jak donoszą portale informacyjne, program ruszy od 31 sierpnia 2025 r. i obejmie cztery lata szkolne – do 30 listopada 2029 r. Z budżetu państwa przeznaczono 260 mln zł. Samorządy muszą zagwarantować minimum 20 % wkładu własnego.

Źródło: Obraz Alexandra_Koch z Pixabay

Dotacje mogę trafić do:

- przedszkoli (również specjalnych i integracyjnych),

- placówek oświatowo-wychowawczych,

- poradni psychologiczno-pedagogicznych,

- młodzieżowych ośrodków wychowawczych i socjoterapii,

- młodzieżowych domów kultury,

- międzyszkolnych ośrodków sportowych,

- burs i domów wczasów dziecięcych,

- Ośrodka Rozwoju Edukacji i Centrum Informatycznego Edukacji

Program ma objąć:

- Obszar sprzętowy – zakup lub modernizacja sprzętu: komputery, laptopy, tablety, sprzęt VR/AR, roboty edukacyjne, monitory interaktywne, wyposażenie pracowni, sieci LAN, pomoce dla uczniów ze specjalnymi potrzebami.

- Obszar narzędziowy – oprogramowanie, licencje, materiały cyfrowe, przestrzeń w chmurze, usługi zdalnego zarządzania, materiały edukacyjne.

- Obszar szkoleniowy/metodyczny – choć szczegóły jeszcze się pojawią, jest to jasny znak, że program nie ograniczy się do sprzętu, ale wesprze nauczycieli i metody ich pracy.

- Obszar rozwoju usług cyfrowych dla edukacji – wsparcie dla Centrum Informatycznego Edukacji, w tym rozbudowa i utrzymanie np. ogólnodostępnego dziennika elektronicznego

Praktyczne wskazówki:

- Zidentyfikuj potrzeby placówki.

Czego najbardziej brakuje w Twojej placówce: sprzętu czy umiejętności? Zastanów się, czy najbardziej przyda się sprzęt, szkolenia, czy może chmura albo oprogramowanie. - Przygotuj wkład własny.

To minimum 20 %. - Zadbaj o kompetencje nauczycieli.

Zaplanuj, kto i jakich szkoleń potrzebuje. Nowoczesne technologie działają tylko, gdy ktoś potrafi ich używać.

- Zacznij planować już teraz.

Jakie efekty chcesz osiągnąć – bardziej kreatywną naukę, współpracę uczniów, lepszą dydaktykę? Jak to opisać we wniosku? Zacznij zbierać dane o stanie obecnym: ile mam komputerów, jakie oprogramowanie, jakie potrzeby. Pozwoli to skuteczniej wypełnić wniosek.

- Pomyśl o trwałości zmian.

Co zrobisz, gdy program się skończy? Czy masz plan na utrzymanie i rozwój? Warto zastanowić się, jak będziecie dalej korzystać ze sprzętu po zakończeniu projektu. Czy macie strategię rozwoju cyfryzacji?

Źródła:

- Serwis samorządowy PAP: „MEN zapowiada uruchomienie programu „Cyfrowy Uczeń”. W puli 260 mln zł”

-

Portal Oświatowy: „Program Cyfrowy Uczeń – dofinansowanie dla szkół i placówek oświatowych od 31 sierpnia 2025 r.”

CZY AI POMAGA HAKEROM?

2025-07-22 14:25:00 Autor: Witold Bzdęga

Niestety AI pozwala przestępcom tworzyć bardzo realistyczne wiadomości, obrazy i głosy. Dzięki możliwości analizy bardzo dużej ilości danych i korelacji zależności oszuści mogą przygotować precyzyjne celowane ataki na wybrane instytucje w dotąd niespotykanej skali. Oszustwa stają się coraz bardziej wyrafinowane i trudniejsze do rozpoznania co powinno skłonić organizacje do opracowania nowych strategii ochrony.

Źródło Strona NASK

Nask przedstawia przykłady zastosowań sztucznej inteligencji przez hakerów:

- Automatyzacja ataków phishingowych: Boty AI mogą masowo rozsyłać wiadomości phishingowe, oceniać szanse na oszustwo i selekcjonować ofiary.

- Phishing głosowy (vishing): AI tworzy realistyczne fałszywe głosy, które są trudne do odróżnienia od prawdziwych rozmów telefonicznych, wymagając zaledwie kilku sekund próbki głosu.

- Manipulacje audiowizualne (deepfake): AI modyfikuje lub generuje materiały audiowizualne z wizerunkami znanych osób, by promować narzędzia lub zachęcać do kliknięć/pobierania.

- Tworzenie fałszywych tożsamości: AI generuje autentycznie wyglądające profile w mediach społecznościowych, w tym zdjęcia, posty i wirtualne grupy znajomych, zwiększając skuteczność oszustw socjotechnicznych.

- Automatyzacja interakcji: Chatboty AI prowadzą realistyczne rozmowy z ofiarami, by skłonić je do ujawnienia informacji lub wykonania działań.

- Personalizacja ataków: AI analizuje dane ofiar (np. z mediów społecznościowych) w celu tworzenia spersonalizowanych i trudniejszych do wykrycia wiadomości oraz scenariuszy ataków.

Źródła:

AI ACT- Niniejszy tekst i/lub grafika zostały wygenerowane lub poprawione przy użyciu narzędzi SI

DZIEŃ BEZ TELEFONU

2025-07-15 08:10:00 Autor: Witold Bzdęga

15 lipca obchodzimy Światowy Dzień Bez Telefonu Komórkowego. To doskonała okazja, aby na chłodno przyjrzeć się naszym nawykom związanym z używaniem smartfonów i innych urządzeń ekranowych. Warto zastanowić się, jaką rolę odgrywają one w naszym życiu.

Współczesne telefony to znacznie więcej niż tylko urządzenia do dzwonienia i wysyłania SMS-ów. Stały się przenośnymi komputerami, które są nieodłączną częścią naszej codzienności. Służą nam nie tylko do komunikacji, ale również jako portfel, narzędzie do uwierzytelniania tożsamości, nawigacja, aparat fotograficzny, encyklopedia, sklep, dziennik elektroniczny, sterownik inteligentnych domów, trener personalny, a także źródło rozrywki w postaci gier, filmów czy mediów społecznościowych.

Źródło Strona Gov.pl

Jak podaje Instytutu Cyfrowego Obywatelstwa i Fundacji Orange w raporcie „Higiena cyfrowa dorosłych” z kwietnia 2025r:

„Najwięcej osób używa telefonu od 1 do 3 godzin dziennie (w dniu pracy/uczenia się – 34,6%, w dniu wolnym – 34,2%) oraz od 3 do 5 godzin dziennie (w dniu pracy/uczenia się – 23,5%, w dniu wolnym –22,2%), ok. 18% badanych używa telefonu 5 godzin i więcej.”

Do czego używamy naszych smartfonów?

„Najwięcej badanych internautek i internautów codziennie wykorzystuje urządzenia ekranowe przede wszystkim do aktywności na portalach społecznościowych (60%), komunikacji z innymi (54,4%) oraz wyszukiwania informacji (43,8%). Co ok. trzecia osoba codziennie ogląda na ekranach filmy lub inne materiały wideo (35,1%) i słucha muzyki, podcastów czy audiobooków (33,1%), 30,8% używa urządzeń codziennie do pracy i uczenia się.”

Jak się z tym czujemy?

„Ponad połowa internautek i internautów (54,5%) oceniła, że na używaniu urządzeń ekranowych spędza dużo czasu („bardzo dużo” i „raczej dużo”). Przeciwnego zdania („raczej mało” i „bardzo mało”) było jedynie 10% z nich. Co trzeciej osobie trudno było dokonać takiej oceny”

Patrząc przez pryzmat powyższego, zachęcamy do

- aktywnego spędzania czasu z rodziną i przyjaciółmi,

- realizacji swojego hobby,

- spędzania czasu na aktywnościach fizycznych,

- autorozwoju poprzez czytanie tradycyjnych książek.

Źródła:

- Instytutu Cyfrowego Obywatelstwa i Fundacji Orange, „Higiena cyfrowa dorosłych” PDF, 6 MB

AI ACT- Niniejszy tekst i/lub grafika zostały wygenerowane lub poprawione przy użyciu narzędzi SI

TATO TO MÓJ NOWY NUMER - POMOCY

2025-07-11 14:04:00 Autor: Witold Bzdęga

Jeśli dostaniesz wiadomość typu „Czesc tato, napisz do mnie na, W. hatsApp wa.me/+48722179856 telefon zepsuty.” lub „Tato możesz mi wysłać 600 zł? Zaraz oddam, tylko teraz nie mogę zadzwonić.” Weź głęboki oddech i zastanów się czy to może być prawda czy jest to atak hakera. Osobiście dostałem taką wiadomości w takcie podróży na wakacje a moje dzieci siedziały tuż za mną i nie używały telefonów. Jedno słowo w SMS-ie: „mamo” czy „tato” wystarczy, żeby uruchomić w nas spiralę strachu i chęć natychmiastowego działania. A oszuści idą jeszcze dalej. Często w wiadomościach, które wyglądają, jakby napisało je nasze dziecko, jest jeszcze jeden wyraz: „pomocy”.

Źródło Strona NASK

Cyberprzestępcy wykorzystują nasz lęk i troskę o bliskich. Wysyłają SMS-y czy wiadomości podszywając się pod dziecko lub wnuka. Piszą: „Tato, prześlij 600 zł, zaraz oddam, tylko teraz nie mogę zadzwonić”. Taka prośba łapie za serce i często tracimy zdrowy rozsądek.

Ataki odbywają się głównie w wakacje. Nasze pociechy często są na koloniach czy obozach i takie wiadomości mogą wydawać się prawdopodobne. Kontakt z dziećmi jest rzadszy i utrudniony, jesteśmy mniej czujni. Wiadomość przychodzi od nieznanego numeru, ma emocjonalny ton, często bez polskich znaków. To działa, bo reagujesz instynktownie, bez namysłu, w stresie o swoje dzieci. Emocje tłumią logiczne myślenie.

Oszuści wykorzystują sztuczną inteligencję aby podszywać się pod głos dzieci, dzwonią z płaczliwym tonem, opowiadają dramatyczne historie o wypadku. Na portalach społecznościowych atakują również przyjaciół: „Cześć, potrzebuję pilnie 200 zł, odezwę się jutro”.

Praktyczne zasady bezpieczeństwa

- Zawsze sprawdzaj prośby o pieniądze. Zadzwoń do dziecka przez znany numer.

- Zatrzymaj się na chwilę—nie reaguj impulsywnie.

- Ustal z bliskimi hasło bezpieczeństwa. Dzięki niemu rozpoznasz prawdziwą wiadomość.

- Jeśli ktoś zmienia numer i prosi o kod BLIK – wzbudza to podejrzenia.

- Zgłaszaj podejrzane SMS-y lub wiadomości do CERT Polska.

Źródła:

- NASK - „Gdy emocje stają się bronią”

AI ACT- Niniejszy tekst i/lub grafika zostały wygenerowane lub poprawione przy użyciu narzędzi SI

WAKACYJNY PHISHING

2025-07-07 13:59:00 Autor: Witold Bzdęga

Beztroskie wakacje, plaża, woda, słońce to rozkojarzenie i czas zwiększonego ryzyka. W czasie urlopu obniżamy czujność i jesteśmy bardziej podatni na działania socjotechniczne hakerów. Cyberprzestępcy starają się wykorzystać nasz dobry nastrój. Najczęściej korzystają z Facebooka, Instagrama i TikToka.

Źródło Strona NASK

Pojawiają się fałszywe konkursy, loterie „last minute” i oferty wakacyjne. Twórcy oszustw podszywają się pod znane firmy, biura podróży lub linie lotnicze. Jeśli bezmyślnie klikniesz w link to trafiasz na stronę udającą prawdziwą. Podajesz dane albo wykonujesz płatność. Oszuści wykorzystują je do kradzieży tożsamości i pieniędzy. Gdy stracisz dostęp do konta w mediach społecznościowych, oszuści mogą publikować w twoim imieniu. Mogą wyłudzać pieniądze od twoich znajomych.

Jak się chronić

Zastanów się, zanim klikniesz w atrakcyjną ofertę. Sprawdź dokładnie adres strony. Weryfikuj profile firmowe w mediach społecznościowych. Nigdy nie podawaj danych osobowych i finansowych w nieznanych miejscach. Ustaw uwierzytelnianie dwuskładnikowe, co utrudnia oszustom działanie.

Praktyczne wskazówki

- Przy każdej ofercie wakacyjnej sprawdź, czy rzeczywiście pochodzi od firmy, którą znasz.

- Nawet jeśli oferta wygląda genialnie, zweryfikuj ją na stronie producenta.

- Załóż uwierzytelnianie dwuskładnikowe w serwisach społecznościowych.

- Obserwuj swoje konta – jeśli ktoś się loguje z nietypowego miejsca, dostaniesz alert.

Źródła:

- NASK, „Phishing w trakcie wakacji”

AI ACT- Niniejszy tekst i/lub grafika zostały wygenerowane lub poprawione przy użyciu narzędzi SI.

FAŁSZYWE OFERTY PRACY ONLINE. NIE DAJ SIĘ OSZUKAĆ?

2025-06-23 15:28:09 Autor: Witold Bzdęga

Ty lub ktoś z twoich bliskich szuka pracy online? Bądź czujny, nie daj się oszukać. Cyberprzestępcy tworzą profesjonalnie wyglądające ogłoszenia, wykorzystują nazwy znanych firm, a nawet przeprowadzają „rozmowy kwalifikacyjne”. Ich celem nie jest zatrudnienie cię, lecz wyłudzenie danych lub pieniędzy. Oszustwa z ofertami pracy w Internecie stają się coraz bardziej wyrafinowane i bardzo precyzyjnie przygotowane.

Źródło gemini.google.com

Jak działają oszuści?

Scenariusz polega na dostarczeniu Tobie wiadomość z atrakcyjną ofertą pracy przez komunikator, maila lub ogłoszenie w mediach społecznościowych. Praca wygląda na bardzo łatwą – na przykład lajkowanie postów, testowanie aplikacji czy proste wprowadzanie danych. Wynagrodzenie? Podejrzanie wysokie jak na zakres obowiązków.

Po pierwszym kontakcie oszust prosi o „opłatę rejestracyjną” albo sugeruje konieczność założenia konta bankowego w celu „weryfikacji”. Czasem chce zdjęcia twojego dowodu lub numeru karty. Jeśli przekażesz dane – pieniądze znikają z konta, a kontakt się urywa.

Jak rozpoznać fałszywą ofertę?

Zwróć uwagę na:

- Zbyt wysokie wynagrodzenie za prostą pracę.

- Brak konkretów: bez adresu firmy, bez NIPu, bez nazwiska rekrutera.

- Komunikacja wyłącznie przez WhatsApp, Telegram lub Facebook Messenger.

- Wymóg opłaty z góry lub przekazania zbyt wielu szczegółowych danych osobowych przed podpisaniem umowy.

Profesjonalny rekruter nie poprosi cię o pieniądze. Nie zażąda numeru karty ani skanu dowodu przez czat. Nie wyśle ci skróconego linku, który prowadzi do nieznanej strony.

Co możesz zrobić?

- Zweryfikuj firmę – sprawdź, czy ma stronę internetową, wpis w KRS, czy istnieje w serwisach typu LinkedIn.

- Nie klikaj skróconych linków – sprawdź, dokąd prowadzą (np. przez serwis unshorten.me).

- Nie przesyłaj danych – dopóki nie masz pewności, że kontaktujesz się z legalnym pracodawcą.

- Zgłoś próbę oszustwa – przez formularz na https://incydent.cert.pl lub SMS na numer 8080.

- Użyj aplikacji mObywatel – nowa funkcja „Bezpiecznie w sieci” pozwala zgłaszać oszustwa szybko i skutecznie.

Twoje dane są warte więcej niż myślisz. Cyberprzestępcy mogą zaciągnąć pożyczkę na twoje nazwisko, założyć fikcyjną firmę lub użyć twojego wizerunku w kolejnym oszustwie. Fałszywe ogłoszenia to nie tylko stracony czas. To realne ryzyko finansowe i prawne.

Źródła:

AI ACT- Niniejszy tekst i/lub grafika zostały wygenerowane lub poprawione przy użyciu narzędzi SI.

NOWA FUNKCJA W APLIKACJI MOBYWATEL. SPRAWDŹ CZY DZIAŁA!

2025-06-18 15:23:00 Autor: Witold Bzdęga

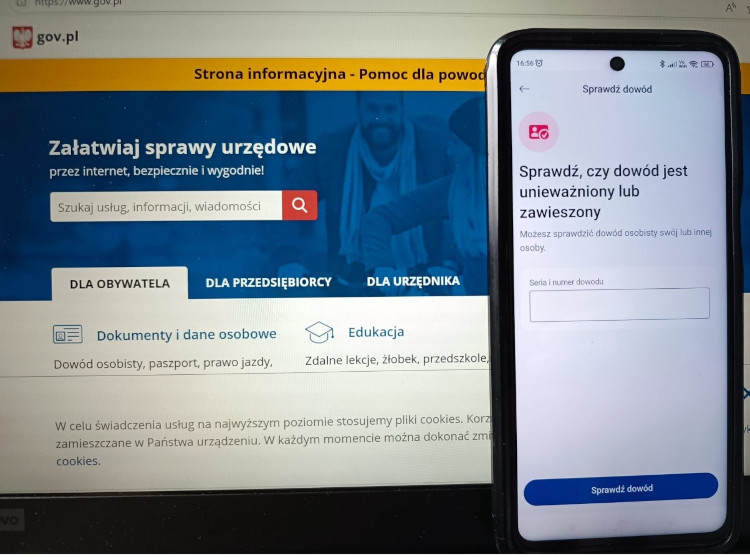

Ministerstwo Cyfryzacji wprowadziło do aplikacji mObywatel dwie praktyczne funkcje związane z dowodem osobistym. Od 24 czerwca 2025 r. w wersji 4.60 i nowszych możesz:

- sprawdzić status dowodu osobistego, czy jest aktywny, zawieszony lub unieważniony; usługę można zrealizować również z cudzym dokumentem wpisując serię i numer,

- zawiesić dowód do 14 dni (tylko swój),

- unieważnić dowód natychmiast, jeśli utraciłeś go lub został zniszczony (tylko swój).

Znajdziesz te funkcjonalności w zakładce „Sprawdź dowód”, gdzie wpisujesz numer i sprawdzasz status oraz w sekcji „Załatw sprawę” → „Dowód osobisty”- tam możesz zawiesić lub unieważnić dokument.

Źródło: opracowanie własne.

Jeśli zgubisz dowód i masz nadzieję, że go znajdziesz, możesz go zawiesić do 14 dni. Jeśli nie cofniesz zawieszenia, dowód zostanie automatycznie unieważniony. Jeśli dokument zniknął na dobre lub go zniszczono, wybierasz unieważnienie, będące procesem natychmiastowym i nieodwracalnym. Funkcje wymagają: e-dowodu z warstwą elektroniczną, aktywnego Profilu Zaufanego, konta ePUAP i dostępu do internetu - status dowodu działa także offline.

W kryzysowej sytuacji możesz natychmiast unieważnić dowód, w ten sposób szybciej zareagujesz na ryzyko. Oszczędzasz czas, nie musisz iść do urzędu ani dzwonić, cały proces jest bezpłatny i trwa tylko chwilę. Jako urzędnik lub osoba fizyczna przy podpisywaniu umowy lub weryfikacji tożsamości nie musisz żądać od klienta fizycznego dokumentu, sprawdzisz status dowodu od ręki w aplikacji.

Sprawdź czy Twoja placówka wprowadziła procedury, by korzystać z tych nowych opcji w mObywatelu. Czy masz wdrożony scenariusz weryfikacji dowodu szybko i elektronicznie?

Źródła:

AI ACT- Niniejszy tekst i/lub grafika zostały wygenerowane lub poprawione przy użyciu narzędzi sztucznej inteligencji.

UŻYWASZ NIEWSPIERANYCH SYSTEMÓW OPERACYJNYCH? MOŻESZ DOSTAĆ KARĘ OD PUODO

2025-06-10 14:49:00 Autor: Witold Bzdęga

Jak podaje UODO, skutecznie przeprowadzony atak hakerski na Gminny Ośrodek Pomocy Społecznej doprowadził do czasowej utraty danych 1500 osób. Incydent ujawnił szereg nieprawidłowości w zabezpieczeniach technicznych i organizacyjnych takich jak stosowanie niewspieranych systemów operacyjnych i brak wdrożonej zasady 3:2:1(1) w planowaniu kopii zapasowych.

Źródło chatgpt.com

Choć GOPS i Wójt zidentyfikowali w analizie ryzyko ataku ransomware, nie potraktowali go z należytą powagą. Stosowano system operacyjny, który już od dwóch lat nie był wspierany przez producenta, a kopie zapasowe – jedyny środek ochronny – przechowywano na tym samym dysku sieciowym, co dane produkcyjne, przez co również zostały zaszyfrowane podczas ataku.

Rodzi się pytanie, jaka była przyczyna takich zaniedbań? Czy był to brak środków na modernizacje serwerów i oprogramowania, czy niewyostrzające zasoby ludzkie? Niezależnie od przyczyny warto sprawdzić swoje systemy, czy są odpowiednio zabezpieczone, aby uniknąć kar finansowych i utraty wizerunku.

Prezes UODO nałożył karę 5 tys. zł na GOPS oraz 10 tys. zł na Wójta, podkreślając, że zgłoszenie naruszenia było spóźnione i niepełne. Co więcej, GOPS (administrator danych) nie sprawdzał, czy podmiot przetwarzający (Wójt) faktycznie stosuje bezpieczne praktyki – brak audytów. Taka kontrola mogła wcześniej wykryć uchybienia.

Przypominamy, że w październiku 2025 roku kończy się wsparcie dla Windows 10. Natomiast wsparcie dla Microsoft SQL Server przedstawiono w tabeli poniżej.

|

Lista |

Data rozpoczęcia |

Data zakończenia wsparcia podstawowego |

Data zakończenia wsparcia rozszerzonego |

|

SQL Server 2016 |

1 cze 2016 |

13 lip 2021 |

14 lip 2026 |

|

SQL Server 2017 |

29 wrz 2017 |

11 paź 2022 |

12 paź 2027 |

|

SQL Server 2019 |

4 lis 2019 |

28 lut 2025 |

8 sty 2030 |

Tabela 1. Wsparcie podstawowe i rozszerzone dala wybranych systemów Microsoft SQL Server.

Źródła:

AI ACT- Niniejszy tekst i/lub grafika zostały wygenerowane lub poprawione przy użyciu narzędzi SI

PRZEDŁUŻENIE OBOWIĄZYWANIA STOPNI ALARMOWYCH DO 31 SIERPNIA 2025 R.

2025-06-02 20:53:33 Autor: Witold Bzdęga

Przypominamy o realnym i ciągle narastającym zagrożeniu cybernetycznych ataków hakerskich na instytucje realizujące zadania publiczne. Prezes Rady Ministrów Donald Tusk podpisał zarządzenia przedłużające obowiązywanie stopni alarmowych: 2. stopnia BRAVO i 2. stopnia BRAVO-CRP na terenie całego kraju oraz 2. stopnia BRAVO wobec polskiej infrastruktury energetycznej mieszczącej się poza granicami Rzeczypospolitej Polskiej.

Źródło www.gov.pl

Stopnie alarmowe są przede wszystkim sygnałem dla służb, żeby były gotowe do działania.

BRAVO-CRP oznacza, że należy wykonać zadania wymienione dla pierwszego stopnia alarmowego CRP oraz kontynuować lub sprawdzić wykonanie tych zadań, jeżeli wcześniej był wprowadzony stopień ALFA-CRP. Ponadto należy:

- zapewnić dostępność w trybie alarmowym personelu odpowiedzialnego za bezpieczeństwo systemów;

- wprowadzić całodobowe dyżury administratorów systemów kluczowych dla funkcjonowania organizacji oraz personelu uprawnionego do podejmowania decyzji w sprawach bezpieczeństwa systemów teleinformatycznych.

Czy w twojej jednostce realizuje się powyższe zadania?

Źródła:

AI ACT- Niniejszy tekst i/lub grafika zostały wygenerowane lub poprawione przy użyciu narzędzi SI

CO TO JEST DORA I CZY JEST WAŻNA DLA SAMORZĄDÓW?

2025-05-27 20:36:00 Autor: Witold Bzdęga

Od 17 stycznia 2025 obowiązuje unijne rozporządzenie DORA (Digital Operational Resilience Act), czyli Rozporządzenie Parlamentu Europejskiego i Rady (UE) 2022/2554 z dnia 14 grudnia 2022 roku w sprawie cyfrowej odporności operacyjnej sektora finansowego. Głównym celem aktu jest wzmocnienie bezpieczeństwa i ciągłości działania podmiotów świadczących usługi finansowe w kontekście zagrożeń cyfrowych. Choć regulacja dotyczy bezpośrednio sektora finansowego, jej wpływ wykracza poza banki, firmy ubezpieczeniowe czy instytucje płatnicze. Dotyczy również pośrednio jednostek samorządu terytorialnego – szczególnie tych, które współpracują z instytucjami finansowymi, przetwarzają dane finansowe mieszkańców lub korzystają z usług firm informatycznych powiązanych z tym sektorem.

Źródło: Copilot

DORA wprowadza jednolite zasady zarządzania ryzykiem ICT – czyli technologii informacyjno-komunikacyjnych. Reguluje sposób monitorowania incydentów, testowania odporności cyfrowej oraz zarządzania relacjami z dostawcami usług IT. Rozporządzenie nakłada obowiązek tworzenia skutecznych mechanizmów zapewniających ciągłość działania i szybkiego reagowania na zagrożenia w cyberprzestrzeni.

W związku z tym warto już teraz podjąć konkretne działania. Samorządy są objęte przepisami KRI, NIS2 czy RODO i również powinny przeanalizować ryzyka cyfrowe, zaktualizować plany ciągłości działania i zidentyfikować kluczowe systemy IT oraz krytycznych dostawców usług informatycznych. Istotne jest również wdrożenie skutecznych procedur zarządzania incydentami oraz regularne testowanie odporności cyfrowej. Nie można też zapominać o najważniejszym zasobie – ludziach. Podnoszenie świadomości pracowników w zakresie cyberbezpieczeństwa staje się dziś koniecznością, nie tylko dobrą praktyką. Dlatego warto zaplanować szkolenia.

ZNAKI WODNE W TEKSTACH GENEROWANYCH PRZEZ AI

2025-05-19 20:31:07 Autor: Witold Bzdęga

Wspierasz się AI w codziennej pracy urzędnika? Uważaj!

Wszystko, co wprowadzasz do przestrzeni publicznej a powstało przy użyciu AI, zawiera ukryte znaki wodne. Są to niewidoczne znaki Unicode, takie jak Narrow No-Break Space, Zero Width Space, Zero Width Non-Joiner, Zero Width Joiner, umieszczane w treściach w celu oznaczenia ich pochodzenia. Dzięki nim specjalistyczne narzędzia mogą wykryć, czy dany tekst został wygenerowany przez maszynę.

Źródło: Copilot

AI czasem wstawia ukryte tagi tam, gdzie normalnie powinny znajdować się spacje czy znaki interpunkcyjne. Choć na pierwszy rzut oka tekst wygląda zwyczajnie, „niewidzialna ręka” zdradza jego pochodzenie. Jeśli chcesz, aby Twoje treści wyglądały jak napisane przez człowieka, musisz pozbyć się tych ukrytych elementów.

Wiele osób – uczniów, studentów, marketerów czy twórców treści – zależy na tym, aby sztuczna inteligencja nie była łatwa do rozpoznania. Usuwanie niewidocznych znaków pomaga obejść systemy wykrywające AI, co może być przydatne w publikacjach, pracach domowych czy materiałach reklamowych.

Jednak uwaga – robisz to na własne ryzyko. Zanim zaczniesz usuwać te znaki, sprawdź, czy jest to zgodne z zasadami organizacji, w której chcesz użyć tekstu. Nie chciałbyś przecież mieć później kłopotów, gdy ktoś to wykryje.

Możesz skorzystać z narzędzi online albo usunąć tagi ręcznie, edytując tekst. Wystarczy użyć edytora, który pozwala na wyświetlanie niewidocznych znaków, a następnie usunąć je pojedynczo, zwracając uwagę na miejsca, gdzie powinny znajdować się zwykłe spacje i znaki interpunkcyjne. To czasochłonne, ale pozwala zrozumieć mechanizm działania znaków wodnych.

Czy każdy tekst musi być wolny od takich śladów? Czasami warto pozostawić informację, że powstał przy pomocy AI. Zastanów się nad kwestią etyki i przejrzystości: czy rzeczywiście chcesz ukrywać fakt, że korzystałeś ze sztucznej inteligencji? W szkołach czy dokumentach czasem wymagane jest uczciwe przyznanie, skąd pochodzi tekst.

Technologia nieustannie się rozwija. Zarówno metody znakowania treści przez AI, jak i narzędzia do ich usuwania są ciągle ulepszane. Warto śledzić nowości, aby być na bieżąco.

Na koniec zastanów się nad konsekwencjami ukrywania źródła treści. Najważniejsza jest rzetelność i wiarygodność Twojej pracy. Autentyczność naprawdę się liczy – choć czasem łatwiej jest coś „przefiltrować”, prawda?

Źródła:

AI ACT- Niniejszy tekst i/lub grafika zostały wygenerowane lub poprawione przy użyciu narzędzi SI

SKUTECZNE METODY KONTROLI RODZICIELSKIEJ W INTERNECIE

2025-05-05 19:52:00 Autor: Witold Bzdęga

Temat skutecznej kontroli rodzicielskiej w sieci staje się coraz ważniejszy, zwłaszcza teraz, gdy cyfrowy świat wkracza w każdy zakamarek życia. Dzieciaki mają przecież niemal nieograniczony dostęp do smartfonów, tabletów czy komputerów. Jasne, internet to skarbnica wiedzy i rozrywki, ale też miejsce, gdzie łatwo natknąć się na rzeczy, które niekoniecznie są dla nich odpowiednie. I tu właśnie zaczyna się problem dla rodziców — jak zadbać o bezpieczeństwo swoich pociech. Autorzy raportu Nastolatki 3.0 z 2021 roku zwracają uwagę, że rodzice często nie zdają sobie sprawy, ile faktycznie czasu ich dzieci spędzają online, a dodatkowo często brakuje kontroli, zwłaszcza w nocy, kiedy niby powinien być spokój.

Źródło: Copilot

Kontrola rodzicielska to narzędzie, które pomaga filtrować to, co młody użytkownik widzi i robi w sieci. W wielu systemach operacyjnych można już znaleźć wbudowane funkcje ochrony, a na rynku roi się od różnych specjalnych aplikacji stworzonych właśnie do tego celu. Na przykład, mOchrona — projekt prowadzony przez NASK PIB — pozwala rodzicom w dość prosty sposób ustawić limity czasu korzystania z internetu czy też blokować dostęp do wybranych stron i aplikacji. Takie rozwiązania są naprawdę pomocne, choć oczywiście nie zastąpią zdrowego rozsądku i rozmowy z dzieckiem, ale o tym każdy chyba wie, prawda?

Funkcje oferowane przez aplikację mOchrona od NASK PIB:

- Konto rodzica – pozwala na wybór kategorii stron internetowych i aplikacji, do których dziecko nie powinno mieć dostępu.

- Domyślnie zablokowane kategorie witryn zawierających przemoc oraz treści powszechnie uznawane za nieodpowiednie dla dzieci (można to zmienić).

- Możliwość wysłania przez dziecko prośby o dostęp do zablokowanych treści.

- Raportowanie czasu spędzonego przez dziecko, np. w mediach społecznościowych.

- Przycisk S.O.S. – dziecko może zaalarmować opiekuna o treści, która budzi jego niepokój.

Skuteczna kontrola rodzicielska opiera się na połączeniu rozwiązań technicznych i szczerej rozmowy. Rodzice powinni edukować dzieci o zagrożeniach płynących z Internetu oraz pokazywać im, jak bezpiecznie korzystać z sieci. Narzędzia kontrolne wspierają budowanie świadomości cyfrowej i pomagają ustalić jasne reguły. Wdrożenie zabezpieczeń nie zastępuje dialogu z dzieckiem – wspólne ustalanie zasad sprzyja budowaniu zaufania i umożliwia szybką reakcję w razie wykrycia niepokojących sygnałów.

Nowoczesne programy kontroli rodzicielskiej pozwalają na bieżąco monitorować aktywność online. Rodzic może sprawdzić, które strony odwiedza dziecko oraz ile czasu spędza przy urządzeniach. Systemy te oferują możliwość blokowania treści dotyczących przemocy, pornografii oraz innych nieodpowiednich materiałów. Łatwa konfiguracja oprogramowania sprawia, że zabezpieczenia można szybko wdrożyć na wszystkich urządzeniach używanych przez dziecko. Regularna aktualizacja ustawień oraz systematyczny monitoring to klucz do skutecznej ochrony młodych użytkowników sieci.

Źródła:

- Link prowadzący do rządowej stronie o kontroli rodzicielskiej

- Link prowadzący do Portalu Kwestiabezpieczeństwa.pl

- Link prowadzący do strony pomocy firmy Home.pl

AI ACT- Niniejszy tekst i/lub grafika zostały wygenerowane lub poprawione przy użyciu narzędzi SI.

CZY WARTO PUBLIKOWAĆ ZDJĘCIA SWOICH DZIECI W INTERNECIE?

2025-04-29 14:33:55 Autor: Witold Bzdęga

Rodzice codziennie stają przed wyborem, czy publikować zdjęcia swoich dzieci w Internecie. W dobie mediów społecznościowych łatwo podzielić się dowolną chwilą życia. Jednak każda publikacja pozostawia trwały ślad w cyfrowym świecie. Zdjęcia, które wydają się niewinne, mogą stać się częścią wizerunku dziecka na wiele lat.

Źródło: Pixabay

Opublikowane zdjęcie może trafić w ręce osób o nieuczciwych zamiarach. Cyberprzestępcy wykorzystują każdy dostępny fragment informacji. Wizerunek dziecka może zostać powiązany z danymi osobowymi, co zwiększa ryzyko kradzieży tożsamości. Taka sytuacja może mieć daleko idące konsekwencje – zarówno w sferze bezpieczeństwa, jak i codziennego komfortu życia.

Decyzja o publikacji zdjęć ma także aspekt psychologiczny. Dziecko, którego obraz zostaje rozprzestrzeniony w sieci, nie zawsze wyraża na to zgodę. Jego cyfrowa przeszłość może wpłynąć na przyszłość – kontakty, relacje i perspektywy zawodowe. Dziecko, niezależnie od wieku, zasługuje na przestrzeń, w której sam decyduje o ujawnianiu swojego wizerunku. Warto o tym pamiętać już od najmłodszych lat.

Nowe zjawisko, zwane sharentingiem, pokazuje rosnącą tendencję rodziców do dzielenia się zdjęciami swoich pociech. Chwilowe emocje często przesłaniają długoterminowe ryzyko. Niekontrolowany dostęp do zdjęć może stać się przyczyną hejtu, cyberprzemocy czy nawet kontaktów z osobami o niewłaściwych zamiarach. Rodzice powinni zdawać sobie sprawę, że raz opublikowane zdjęcie nie znika z Internetu.

W praktyce warto ograniczyć publikację zdjęć do najbezpieczniejszych ujęć. Rodzice powinni sprawdzić ustawienia prywatności na profilach społecznościowych. Decydując się na publikację, lepiej unikać zdjęć, które ujawniają zbyt wiele informacji o miejscu zamieszkania czy codziennych zwyczajach. Dobrą praktyką jest także konsultacja z dzieckiem – jeśli ma już świadomość, warto zapytać, czy czuje się komfortowo z danym zdjęciem w sieci.

Eksperci z zakresu cyberbezpieczeństwa i psychologii podkreślają, że ochrona danych dziecka to inwestycja w jego przyszłość. Każda, nawet pozornie niewinna publikacja, wymaga odpowiedzialnej oceny ryzyka. Dbając o prywatność, rodzice chronią nie tylko bezpieczeństwo fizyczne, ale też emocjonalne dziecka. Odpowiedzialne podejście może uchronić przed przykrymi konsekwencjami wynikającymi z nieprzemyślanych decyzji.

Decyzja o publikacji zdjęć dziecka w Internecie musi być głęboko przemyślana. Rodzice powinni łączyć emocje z rozwagą. Warto korzystać z dostępnych narzędzi ochrony prywatności i pamiętać o długofalowych skutkach. Bezpieczeństwo oraz dobrostan dziecka muszą być zawsze na pierwszym miejscu. W ten sposób można cieszyć się wspomnieniami, nie narażając przyszłości najmłodszych na nieprzewidziane zagrożenia.

Źródła:

- Link do wpisu na portalu Niebezpiecznik.pl

- Link do artykułu na portalu TVNSTYLE

- Link do artykułu na portalu Mamotoja.pl

- Link do artykułu na stronie Fundacja.orange.pl

AI ACT- Niniejszy tekst i/lub grafika zostały wygenerowane lub poprawione przy użyciu narzędzi SI.

NASTOLETNI MÓZG W MEDIACH SPOŁECZNOŚCIOWYCH: JAK LAJKI KSZTAŁTUJĄ DECYZJE I EMOCJE MŁODYCH LUDZI

2025-04-21 14:23:53 Autor: Witold Bzdęga

Nastoletni mózg to struktura niezwykle wrażliwa na bodźce cyfrowe. Media społecznościowe wnikają w codzienne życie młodych ludzi. Lajki pełnią tu kluczową rolę. Każdy pozytywny sygnał wysyłany w sieci wywołuje silne emocje. Badania naukowe pokazują, że mózg nastolatka reaguje na nie tak, jak na bliskie relacje czy nagrody. Funkcjonalny rezonans magnetyczny jednoznacznie obrazuje, jak aktywny staje się układ nagrody przy odbiorze lajków.

Źródło: Copilot

W eksperymencie przeprowadzonym przez naukowców z UCLA mierzono aktywność mózgu nastolatków podczas przeglądania zdjęć w stylu Instagrama. Uczestnicy widzieli zdjęcia z umieszczoną przy nich liczbą lajków. Wyniki pokazały, że im więcej polubień, tym silniejsza reakcja mózgu. Zaskakujące było to, że reakcje przy własnych zdjęciach były równie silne jak przy bardzo pozytywnych wydarzeniach w życiu. Takie odkrycia wskazują, że lajki wpływają na decyzje i emocje młodych ludzi, kształtując ich postrzeganie własnej wartości.

Lajki stają się znakiem akceptacji. Młodzi użytkownicy zaczynają postrzegać swoją tożsamość przez pryzmat popularności w sieci. Każdy brak lajków może odbić się negatywnie na samoocenie. W efekcie nastolatkowie coraz częściej szukają w mediach potwierdzenia swojej wartości. Tego rodzaju mechanizmy mogą prowadzić do uzależnienia od mediów społecznościowych i wzmacniać presję społeczną.

Ważne jest, aby rodzice, nauczyciele i opiekunowie rozmawiali z młodzieżą o skutkach takiego podejścia. Warto wyjaśniać, że liczba lajków nie definiuje osoby. Dobrą praktyką jest ustalanie zasad korzystania z mediów. Przykładowo, można wprowadzić ograniczenia czasowe czy wspólnie ustalać zasady publikacji. Takie działania pomagają wypracować zdrowe nawyki i chronić emocjonalny dobrostan młodych ludzi.

Kolejnym aspektem jest edukacja cyfrowa. Młodzież musi uczyć się krytycznego oceniania treści publikowanych w sieci. Znalezienie równowagi między światem online a realnym staje się kluczem do ochrony zdrowia psychicznego. Wsparcie dorosłych umożliwia lepsze radzenie sobie z presją i stresem wywołanym przez negatywny feedback. Przykładami mogą być wspólne warsztaty lub szkolenia dotyczące cyfrowej higieny, które uczą odpowiedzialnego korzystania z technologii.

Media społecznościowe kształtują nie tylko emocje, ale i decyzje. Młodzi ludzie angażują się w działania, które ich zdaniem będą miały szansę zdobyć więcej lajków. Taka logika często prowadzi do nieprzemyślanych wyborów. Dlatego tak istotna jest rozmowa o wartościach i autentyczności. Warto podkreślić, że wiarygodność i umiejętność krytycznego spojrzenia na informacje mają większe znaczenie niż chwilowa popularność.

Źródła:

- Link do artykułu opublikowanego na portalu NASK

- Link do strony na portalu Highlab.pl

- Link do artykułu opublikowanego na Issuu.com

AI ACT- Niniejszy tekst i/lub grafika zostały wygenerowane lub poprawione przy użyciu narzędzi SI.

BLOKUJ DOSTĘP DO SZKODLIWYCH TREŚCI W ŁATWY I BEZPŁATNY SPOSOSÓB

2025-04-14 14:14:00 Autor: Witold Bzdęga

W dzisiejszych czasach Internet jest nieodłączną częścią życia. Korzystamy z niego zarówno w pracy, jak i w domu. Niestety, sieć kryje wiele zagrożeń. Szkodliwe treści, phishing, malware oraz nieodpowiednie materiały mogą w każdej chwili zaszkodzić Twojemu komputerowi lub naruszyć prywatność. Dlatego tak ważne jest stosowanie filtracji treści, która chroni użytkowników i zwiększa bezpieczeństwo korzystania z sieci.

Źródło: Copilot

Filtrowanie opiera się na analizowaniu adresów URL. System skanuje ścieżki i nazwy stron, decydując o ich bezpieczeństwie na poziomie DNS (Domain Name Server). Zmiana ustawień adresów DNS urządzenia lub routera pozwala na automatyczne odrzucanie zapytań do szkodliwych domen. Metoda ta jest prosta, szybka i często dostępna bezpłatnie, można ją z powodzeniem implementować w jednostkach samorządu terytorialnego.

Dzięki filtracji DNS można skutecznie zapobiec otwieraniu niebezpiecznych witryn. Takie rozwiązanie minimalizuje ryzyko ataku, gdyż zanim urządzenie nawiąże połączenie, zapytanie do serwera DNS jest weryfikowane i w przypadku wykrycia zagrożenia automatycznie blokowane. To prosty krok, który znacząco zwiększa ogólne bezpieczeństwo sieci.

W praktyce wystarczy zmienić ustawienia DNS w swoim komputerze lub routerze. Filtrowanie działa na poziomie sieci, chroniąc wszystkie podłączone urządzenia: komputery, smartfony, tablety czy smart TV. Bezpłatne usługi, takie jak OpenDNS FamilyShield, CleanBrowsing, Cloudflare DNS czy Family DNS, oferują gotowe usługi przeznaczone do filtrowania szkodliwych i niebezpiecznych treści. Użytkownik może w ciągu kilku minut skonfigurować urządzenie, by blokowało nieodpowiednie witryny. Taka zmiana nie obciąża systemu i nie wymaga inwestycji finansowych.

Kolejnym przykładem rozwiązania jest BrowserWall DNS. Usługa ta jest dedykowana zarówno dla firm, jak i użytkowników domowych, którzy chcą chronić swoje dane. BrowserWall DNS wykorzystuje inteligentny algorytm, by wykrywać i blokować strony phishingowe i złośliwe oprogramowanie. To dodatkowa warstwa obrony, która może być stosowana obok tradycyjnych programów antywirusowych.

Filtrowanie treści jest szczególnie ważne, gdy w sieci przebywają również dzieci, dotyczy to szkół przedszkoli, domów kultury czy bibliotek. Opiekunowie mogą dzięki temu ograniczyć dostęp swoich podopiecznych do stron z nieodpowiednimi treściami. Wprowadzenie prostych ustawień ochronnych w domu lub placówkach oświatowych pomaga uniknąć przypadkowego zetknięcia się z materiałami, które mogą być szkodliwe lub zawierać treści pornograficzne. Warto również pamiętać o edukacji i rozmowie o zagrożeniach, aby sposób korzystania z Internetu był świadomy i bezpieczny.

Ochrona przed niepożądanymi treściami wpływa także na produktywność w miejscu pracy. Pracownicy, korzystając z sieci, nie tracą czasu na strony, które nie mają związku z obowiązkami służbowymi. W rezultacie poprawia się wydajność, a jednocześnie zmniejsza ryzyko wprowadzenia do systemu wirusów lub malware.

Źródła:

- Link do strona na portalu Kapitanhack.pl

- Link do strony na portalu Beti-ogarnia.pl

- Link do strony na portalu Prebytes.com

AI ACT- Niniejszy tekst i/lub grafika zostały wygenerowane lub poprawione przy użyciu narzędzi SI.

CZY WIEMY, CO TO JEST DEZINFORMACJA?

2025-04-08 14:06:10 Autor: Witold Bzdęga

Dezinformacja to celowe i konsekwentnie prowadzone działania, które mają wprowadzić w błąd, wywołać określony efekt, na przykład zmienić postrzeganie rzeczywistości, skłonić do podjęcia jakiejś decyzji lub zaniechania działania. Dezinformacja jest często mylona z fake newsami, ale w przeciwieństwie do nich nie jest przypadkowym działaniem, lecz zaplanowaną i konsekwentnie prowadzoną operacją informacyjną. Często chodzi o emocje, o podważenie zaufania. W świecie Internetu ta plaga rozprzestrzenia się jak pożar w lesie, zwłaszcza w mediach społecznościowych.

Obraz WOKANDAPIX z Pixabay

Dlaczego to takie istotne dla samorządowców?

Dezinformacja niszczy zaufanie mieszkańców, wprowadza chaos w wybory i może wywołać niepokoje społeczne. Wyobraźmy sobie fałszywe doniesienia o migracji, pandemii czy wojnie. Samorządowcy to strażnicy kontaktu z obywatelami i muszą być gotowi na te wyzwania!

Zauważmy, jak emocje grają pierwsze skrzypce! Dezinformacja chwyta nas za serce, wykorzystując nasze uczucia, by zmanipulować następnie myśli. Jak często dajemy się wciągnąć w tą grę? Każdorazowe przekazywanie niesprawdzonych wiadomości powoduje szerzenie fałszywych wiadomości. Klikanie laików czy komentowanie sprawia, że taka informacja jest lepiej oceniania przez algorytmy w przeglądarkach i wyżej pozycjonowana.

Jak odróżnić fałsz od prawdy?

Sprawdzaj źródło, czy to naprawdę wiarygodne i rzetelne miejsce informacji? Szukaj oficjalnych adresów (.gov.pl, .eu) i zweryfikowanych kont w mediach społecznościowych. Jeśli informacja wydaje się podejrzana, sprawdź ją w co najmniej trzech niezależnych źródłach. Korzystaj z baz danych urzędów centralnych lub serwisów fact-checkingowych (np. Ośrodek Analizy Dezinformacji).

Praktyczne wskazówki.

Organizuj szkolenia i warsztaty dla pracowników i mieszkańców. Przeprowadzaj kampanie informacyjne dla mieszkańców, aby umieli dostrzegać fałszywe informacje. Kto nie da się nabrać? Naucz zespoły, jak korzystać z narzędzi typu „Fact-checking” czy Kodeksu Dobrych Praktyk NASK. Pracownicy opierający się na faktach unikają błędów, np. w planowaniu budżetu lub reagowaniu na kryzysy.

Stwórz przejrzyste zasady, jak radzić sobie z fałszywkami w publicznym obiegu. Samorządy, które szybko dementują fake newsy, budują zaufanie mieszkańców. Gdy pojawi się dezinformacja, działaj szybko, stwórz protokół/procedurę reakcji. Zbierz zespół ds. komunikacji, przeanalizuj skalę problemu i opublikuj sprostowanie na oficjalnych kanałach (strona, social media).

Dezinformacja może prowadzić do realnych zagrożeń, np. paniki podczas klęsk żywiołowych. Dostęp do rzetelnych informacji umożliwia skuteczniejsze zarządzanie. Regularnie dziel się z mieszkańcami wieściami o działaniach samorządu. Niezwłocznie koryguj fałszywe informacje i buduj zaufanie! Połącz siły z innymi jednostkami samorządowymi. Wymieniaj doświadczenia i dziel się dobrymi praktykami! Razem możemy więcej!

Zgłaszaj kłamstwa! Użyj dostępnych narzędzi, aby wykryć dezinformację. Wypełnij formularz kontaktowy, na przykład w NASK. Twoja reakcja ma znaczenie!

Źródła:

- Link do magazynu NASK

- Link do portalu Cyberprofilatyka.pl

- Link do rządowej bazy wiedzy

- Link do portalu Nflo.pl

AI ACT- Niniejszy tekst i/lub grafika zostały wygenerowane lub poprawione przy użyciu narzędzi SI.

KOLEJNY URZĄD PADŁ OFIARĄ RANSOMWARE!

2025-03-28 10:53:00 Autor: Witold Bzdęga

W ostatnich dniach Starostwo Powiatowe w Piszu padło ofiarą ataku ransomware. Incydent ten uwypukla rosnące zagrożenie cyberatakami na instytucje publiczne w Polsce1.

Designed by Freepik

Przebieg ataku

18 marca 2025 roku Starostwo Powiatowe w Piszu poinformowało o ataku hakerskim na swoje systemy informatyczne oraz systemy Powiatowego Zespołu Ekonomiczno-Administracyjnego Szkół i Placówek w Piszu. W wyniku ataku obsługa klientów została znacznie utrudniona, a w niektórych przypadkach stała się niemożliwa. Wydział Komunikacji funkcjonował bez zakłóceń dzięki wykorzystaniu zewnętrznych platform2.

Potencjalne skutki

Choć na chwilę obecną nie potwierdzono wycieku danych, nie można wykluczyć takiej możliwości. Starostwo przetwarza szeroki zakres informacji, w tym dane osobowe mieszkańców, informacje o nieruchomościach, rejestry pojazdów czy pozwolenia na budowę. Ewentualny wyciek mógłby narazić obywateli na kradzież tożsamości lub inne nadużycia.

Reakcja i zalecenia

W odpowiedzi na incydent, Starostwo zaleciło mieszkańcom zastrzeżenie numeru PESEL poprzez banki lub aplikację mObywatel. Należy jednak zauważyć, że obecnie zastrzeżenie PESEL jest możliwe wyłącznie przez stronę gov.pl lub w aplikacji mObywatel.

Rosnące zagrożenie w Polsce

Ataki ransomware stają się coraz częstsze w Polsce. Według raportu ESET, w II połowie 2024 roku liczba takich ataków wzrosła o 37% w porównaniu z pierwszą połową roku, co plasuje Polskę na 7. miejscu na świecie pod względem liczby ataków ransomware.

Praktyczne wskazówki

Aby zabezpieczyć się przed atakami ransomware, instytucje publiczne powinny:

- Regularnie aktualizować oprogramowanie: Zapewnienie, że wszystkie systemy są na bieżąco z najnowszymi łatkami bezpieczeństwa.

- Wykonywać regularne kopie zapasowe: Przechowywanie ich w odseparowanych od sieci lokalnej miejscach, co umożliwi szybkie przywrócenie danych po ewentualnym ataku.

- Szkolenie pracowników: Podnoszenie świadomości na temat zagrożeń i nauka rozpoznawania potencjalnie niebezpiecznych wiadomości czy załączników.

- Segmentacja sieci: Ograniczenie dostępu do krytycznych zasobów tylko do niezbędnych użytkowników i systemów.

Atak na Starostwo Powiatowe w Piszu jest kolejnym sygnałem ostrzegawczym dla instytucji publicznych w Polsce. W obliczu rosnącego zagrożenia cyberatakami, konieczne jest wdrożenie skutecznych środków ochrony i reagowania na incydenty, aby zapewnić bezpieczeństwo danych obywateli.

Źródła:

AI ACT- Niniejszy tekst i/lub grafika zostały wygenerowane lub poprawione przy użyciu narzędzi SI.

CZY TO KOLEJNY WYCIEK DANYCH? CZY FAKENEWS?

2025-03-23 10:34:00 Autor: Witold Bzdęga

W ostatnich dniach pojawiły się doniesienia o rzekomym wycieku danych klientów Empiku. Na jednym z forów cyberprzestępczych zaoferowano na sprzedaż bazę danych zawierającą informacje o 24 milionach użytkowników. Próbka tej bazy zawierała takie dane jak imię, nazwisko, adres e-mail, numer telefonu oraz informacje o zamówieniach1.

Obraz Gordon Johnson z Pixabay

Empik natychmiast zareagował na te doniesienia, rozpoczynając wewnętrzne dochodzenie we współpracy z zespołem CERT. W oficjalnym komunikacie firma poinformowała, że nie doszło do wycieku danych z ich systemów, a oferowana baza jest fałszywa. Według Empiku, dane w tej bazie zostały sfabrykowane na podstawie wcześniejszych wycieków z innych firm oraz publicznie dostępnych informacji2.

Dodatkowe analizy przeprowadzone przez serwis Zaufana Trzecia Strona potwierdziły, że próbka danych wyglądała wiarygodnie, ale dokładne badanie wykazało, że pochodzi ona z wcześniejszych wycieków z innych firm3.

W świetle tych informacji, obecnie nie ma dowodów na to, że doszło do rzeczywistego wycieku danych klientów Empiku. Niemniej jednak, zawsze warto zachować czujność. Zaleca się regularną zmianę haseł, unikanie używania tych samych haseł w różnych serwisach oraz włączenie dwuskładnikowego uwierzytelniania tam, gdzie to możliwe. Pamiętajmy również, aby być ostrożnym wobec podejrzanych wiadomości e-mail czy SMS-ów, które mogą być próbą wyłudzenia danych.

Źródła:

AI ACT- Niniejszy tekst i/lub grafika zostały wygenerowane lub poprawione przy użyciu narzędzi SI.

STOPNIE ALARMOWE BRAVO ORAZ BRAVO-CRP OBOWIĄZUJĄ DO 31 MAJA

2025-03-13 15:18:00 Autor: Witold Bzdęga

Przypominamy o realnym i ciągle narastającym zagrożeniu cybernetycznych ataków hararejskich na instytucje realizujące zadania publiczne. 8 marca szpital MSWiA w Krakowie został sparaliżowane przez hakerów. Zgodnie z zarządzeniem Prezesa Rady Ministrów, na terytorium całego kraju do 31 maja, do godz. 23.59, obowiązują drugie stopnie alarmowe BRAVO oraz BRAVO-CRP.

Obraz Clker-Free-Vector-Images z Pixabay

Prezes Rady Ministrów na podstawie Ustawy z 10 czerwca 2016 r. o działaniach antyterrorystycznych (Dz.U. z 2024 r. poz. 92 i 1248), podpisał Zarządzenia nr 134, 135 i 136, wprowadzające:

- drugi stopień alarmowy CRP (2. stopień BRAVO-CRP) na całym terytorium Rzeczypospolitej Polskiej,

- drugi stopień alarmowy (2. stopień BRAVO) na całym terytorium Rzeczypospolitej Polskiej,

- drugi stopień alarmowy BRAVO (2. stopień BRAVO) wobec polskiej infrastruktury energetycznej, mieszczącej się poza granicami Rzeczypospolitej Polskiej.

ALFA-CRP oznacza, że należy wykonać następujące zadania:

- wprowadzić wzmożone monitorowanie stanu bezpieczeństwa systemów teleinformatycznych organów administracji publicznej lub systemów teleinformatycznych wchodzących w skład infrastruktury krytycznej w szczególności wykorzystując zalecenia szefa Agencji Bezpieczeństwa Wewnętrznego lub komórek odpowiedzialnych za system reagowania zgodnie z właściwością oraz:

- monitorować i weryfikować, czy nie doszło do naruszenia bezpieczeństwa komunikacji elektronicznej,

- sprawdzać dostępność usług elektronicznych,

- dokonywać, w razie potrzeby, zmian w dostępie do systemów;

- poinformować personel instytucji o konieczności zachowania zwiększonej czujności w stosunku do stanów odbiegających od normy, w szczególności personel odpowiedzialny za bezpieczeństwo systemów;

- sprawdzić kanały łączności z innymi, właściwymi dla rodzaju stopnia alarmowego CRP, podmiotami biorącymi udział w reagowaniu kryzysowym, dokonać weryfikacji ustanowionych punktów kontaktowych z zespołami reagowania na incydenty bezpieczeństwa teleinformatycznego właściwymi dla rodzaju działania organizacji oraz ministrem właściwym do spraw informatyzacji;

- dokonać przeglądu stosownych procedur oraz zadań związanych z wprowadzeniem stopni alarmowych CRP, w szczególności dokonać weryfikacji posiadanej kopii zapasowej systemów w stosunku do systemów teleinformatycznych wchodzących w skład infrastruktury krytycznej oraz systemów kluczowych dla funkcjonowania organizacji oraz weryfikacji czasu wymaganego na przywrócenie poprawności funkcjonowania systemu;

- sprawdzić aktualny stan bezpieczeństwa systemów i ocenić wpływ zagrożenia na bezpieczeństwo teleinformatyczne na podstawie bieżących informacji i prognoz wydarzeń;

- informować na bieżąco o efektach przeprowadzanych działań zespoły reagowania na incydenty bezpieczeństwa teleinformatycznego właściwe dla rodzaju działania organizacji oraz współdziałające centra zarządzania kryzysowego, a także ministra właściwego do spraw informatyzacji.

BRAVO-CRP oznacza, że należy wykonać zadania wymienione dla pierwszego stopnia alarmowego CRP oraz kontynuować lub sprawdzić wykonanie tych zadań, jeżeli wcześniej był wprowadzony stopień ALFA-CRP. Ponadto należy:

- zapewnić dostępność w trybie alarmowym personelu odpowiedzialnego za bezpieczeństwo systemów;

- wprowadzić całodobowe dyżury administratorów systemów kluczowych dla funkcjonowania organizacji oraz personelu uprawnionego do podejmowania decyzji w sprawach bezpieczeństwa systemów teleinformatycznych.

Czy w twojej jednostce realizuje się powyższe zadania?

Źródło:

AI ACT- Niniejszy tekst i/lub grafika zostały wygenerowane lub poprawione przy użyciu narzędzi SI.

POWAŻNY ATAK HAKERSKI NA SZPITAL

2025-03-10 15:05:00 Autor: Witold Bzdęga

W sobotę, 8 marca 2025 roku, Szpital MSWiA w Krakowie padł ofiarą poważnego ataku hakerskiego. Cyberprzestępcy sparaliżowali systemy informatyczne placówki, co zmusiło personel do przejścia na tryb pracy analogowej. W wyniku tego incydentu szpital musiał wstrzymać przyjęcia nowych pacjentów, a karetki kierowano do innych placówek.

Obraz Gerd Altmann z Pixabay

Minister cyfryzacji Krzysztof Gawkowski poinformował, że atak dotknął systemów wykorzystywanych zarówno przez lekarzy, jak i administrację szpitala. Natychmiast podjęto działania mające na celu neutralizację zagrożenia oraz identyfikację sprawców. Wdrożono procedury awaryjne, aby zapewnić ciągłość opieki nad pacjentami.

Wojewoda małopolski Krzysztof Klęczar zapewnił, że życie pacjentów ani przez chwilę nie było zagrożone. Dzięki szybkiej akcji informacyjnej między kierownictwem szpitala a dyspozytornią medyczną, pacjentów skierowano do okolicznych szpitali.

Atak miał charakter ransomware, co oznacza, że hakerzy zaszyfrowali dane szpitala, prawdopodobnie w celu wymuszenia okupu. Współczesne gangi ransomware często stosują strategię podwójnego okupu: najpierw żądają pieniędzy za odszyfrowanie danych, a następnie grożą ujawnieniem wykradzionych informacji, jeśli nie otrzymają kolejnej zapłaty.

Dane medyczne są jednymi z najbardziej wrażliwych informacji. Ich ujawnienie może narazić pacjentów na dodatkowy stres i potencjalne problemy. Dlatego tak ważne jest, aby placówki medyczne regularnie tworzyły kopie zapasowe swoich systemów oraz stosowały zaawansowane zabezpieczenia.

Czy Twoja instytucja jest odpowiednio zabezpieczona przed tego typu zagrożeniami? Czy regularnie tworzysz kopie zapasowe i przechowujesz je w bezpiecznym miejscu? Pamiętaj, że cyberprzestępcy nie mają skrupułów i mogą zaatakować w najmniej oczekiwanym momencie.

Źródła:

- Strona TVN24 na temat ataku

- Materiał ze strony Niebezpiecznika

- Artykuł ze strony Gazety Krakowskiej

- News umieszczony na stronie Poradnik Zdrowie

AI ACT- Niniejszy tekst i/lub grafika zostały wygenerowane lub poprawione przy użyciu narzędzi SI.

UWAGA - ATAKI NA PRZEMYSŁOWE SYSTEMY STEROWANIA

2025-02-26 13:55:00 Autor: Witold Bzdęga

Przemysłowe systemy sterowania (ICS/OT) odgrywają kluczową rolę w funkcjonowaniu infrastruktury krytycznej, takiej jak energetyka, wodociągi czy transport. Niestety, w ostatnim czasie obserwuje się wzrost liczby ataków na te systemy, co może prowadzić do poważnych zakłóceń w świadczeniu podstawowych usług.

Źródło: Oficjalna strona rządowa

Pełnomocnik Rządu do spraw Cyberbezpieczeństwa, Krzysztof Gawkowski, poinformował o nasilających się atakach na przemysłowe systemy sterowania dostępne z internetu. Często za tymi działaniami stoją aktywiści pragnący zwrócić uwagę mediów na swoje działania. Niestety, niektóre z tych ataków miały realny wpływ na funkcjonowanie systemów, co odczuli odbiorcy usług. Więcej na komunikat.

Przykłady incydentów

W Polsce odnotowano przypadki, gdzie atakujący wykorzystali połączenia urządzeń poprzez sieci komórkowe do przeprowadzenia ataków na systemy przemysłowe. Takie działania mogą prowadzić do zakłóceń w dostawach energii, wody czy usług transportowych, co bezpośrednio wpływa na codzienne życie obywateli.

Jak możesz chronić swoje systemy?

Aby zabezpieczyć przemysłowe systemy sterowania przed potencjalnymi atakami, warto rozważyć następujące kroki:

- Segmentacja sieci: Oddziel systemy ICS/OT od sieci biurowych i publicznych, minimalizując ryzyko nieautoryzowanego dostępu.

- Monitorowanie ruchu sieciowego: Regularnie analizuj ruch w sieci pod kątem nietypowych aktywności, które mogą wskazywać na próby ataku.

- Aktualizacje i łatki: Upewnij się, że wszystkie urządzenia i oprogramowanie są na bieżąco aktualizowane, aby eliminować znane luki bezpieczeństwa.

- Szkolenia dla personelu: Edukacja pracowników w zakresie cyberbezpieczeństwa zwiększa świadomość zagrożeń i pomaga w szybkiej identyfikacji potencjalnych incydentów.

Twoja rola w cyberbezpieczeństwie

Czy zastanawiałeś się, jak dobrze zabezpieczone są systemy w twojej organizacji? Czy wprowadziłeś odpowiednie środki ochrony, aby przeciwdziałać potencjalnym atakom? Pamiętaj, że proaktywne działania mogą zapobiec poważnym konsekwencjom dla ciebie i twoich klientów.

Źródła:

- Komunikat Pełnomocnika Rządu do spraw Cyberbezpieczeństwa ws. ataków na przemysłowe systemy sterowania

- Cyberbezpieczeństwo infrastruktury krytycznej - Platforma Przemysłu Przyszłości

- Przewodnik w zakresie bezpieczeństwa systemów sterowania przemysłowego

AI ACT- Niniejszy tekst i/lub grafika zostały wygenerowane lub poprawione przy użyciu narzędzi sztucznej inteligencji.

PLLUM POLSKA SI W SŁUŻBIE ADMINISTRACJI

2025-02-25 13:49:00 Autor: Witold Bzdęga

Polska administracja publiczna intensywnie wdraża rozwiązania oparte na sztucznej inteligencji (AI), aby usprawnić obsługę obywateli i zwiększyć efektywność urzędów. Kluczowym elementem tych działań jest opracowanie polskiego modelu językowego PLLuM, który ma wspierać zarówno administrację, jak i sektor biznesowy.

Źródło: opracowanie własne, widok strony głównej pllum.org.pl